Aktuelle Cybernews

- All

- Aktuelle News

- Allgemeines

- Cloud Security

- Cyber-Versicherungen

- E-Mail Security

- Endpoint Security

- Künstliche Intelligenz

- Managed Identity Security

- Mitarbeiter-Awareness

- Patch Management

- Risikomanagement

- Schwachstellenmanagement

- All

- Aktuelle News

- Allgemeines

- Cloud Security

- Cyber-Versicherungen

- E-Mail Security

- Endpoint Security

- Künstliche Intelligenz

- Managed Identity Security

- Mitarbeiter-Awareness

- Patch Management

- Risikomanagement

- Schwachstellenmanagement

Tausende WordPress-Websites über eine Schwachstelle des tagDiv-Plugin gehackt

Das verwundbare tagDiv-Plugin, bekannt als tagDiv Composer, ist eine obligatorische Voraussetzung für die Verwendung von zwei WordPress-Themen: „Newspaper“ und „Newsmag“. Die Themen sind über die …

Wie Hacker KI-basierte Chatbots überlisten, um an Daten zu gelangen

Die rasante Entwicklung künstlicher Intelligenz (KI) bietet eine aufregende Perspektive. Viele nutzen Apps wie ChatGPT oder Bard, sei es aus Neugier oder um langfristig effizienter …

Die unterschätzte Gefahr von Insider-Bedrohungen und wie Unternehmen sich schützen können

Insider-Bedrohungen gewinnen zunehmend an Bedeutung, da sie eine einzigartige Gefahr darstellen. Bei dieser Art von Cyberangriff nutzen vertrauenswürdige Personen innerhalb des Unternehmens ihren legitimierten und …

Miteinander reden und Wissen teilen: Wissen als Waffe im Kampf gegen Cyberkriminelle

Im ständigen Wandel der digitalen Welt ist es von entscheidender Bedeutung, aus den Fehlern anderer zu lernen. Dies gilt insbesondere in der Welt der IT-Sicherheit …

Identity und Access Management (IAM) in Unternehmen: Studie zeigt die häufigsten Herausforderungen

Identity und Access Management ermöglicht es Unternehmen, Benutzerkonten und Zugriffsrechte zentral zu verwalten. Dennoch beklagen viele Unternehmen die hohe Komplexität sowie den zeitlichen und personellen …

Firewall-Schwachstellen vermeiden

Die Firewall ist ein essentielles Sicherheitssystem, das Netzwerke vor potenziellen Bedrohungen, insbesondere aus externen Quellen wie dem Internet, schützen soll. Doch ironischerweise kann die Firewall …

Motel One: Hacker ergaunern Kundendaten bei deutscher Hotelkette

Die deutsche Hotelkette Motel One, mit ihrem Hauptsitz in München, wurde Opfer eines Cyberangriffs durch die Hackergruppe ALPHV, die kürzlich auch für Störungen an zahlreichen …

BSI alarmiert: Cyberangriffe an Feiertagen!

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in den vergangenen Jahren vermehrt festgestellt, dass Feiertage ein erhöhtes Risiko für Cyberangriffe darstellen. Der BSI-Präsident …

Microsoft Cyber Signals Report: Verstärktes Augenmerk von Angreifern auf Geschäfts-E-Mails

Cyberkriminelle richten ihre Aufmerksamkeit vermehrt auf geschäftliche E-Mails. Dies zeigt sich in der vierten Ausgabe des Cyber Signals Report von Microsoft Threat Intelligence. Helge Schroda, …

Cloud NGFW für AWS: Palo Alto Networks integriert Panorama

Die Verwaltung von Sicherheitsrichtlinien für Anwendungen und Arbeitslasten in der heutigen vernetzten digitalen Landschaft kann eine zeitaufwendige und fehleranfällige Aufgabe sein, insbesondere wenn sie in …

E-Commerce-Betrug: Fünf Ratschläge zur Bekämpfung in der Online-Welt

Die Welt des E-Commerce sieht sich ständig neuen Betrugsmaschen gegenüber, wodurch sowohl Verbraucher als auch E-Commerce-Anbieter und Finanzdienstleister verstärkten Gefahren ausgesetzt sind. Diese Gefahren sind …

Cyberkriminalität im Aufwind: Deutsche Wirtschaft erleidet jährlich 206 Milliarden Euro Schaden

Jährlich entstehen der deutschen Wirtschaft Schäden durch Cyberkriminalität in Höhe von 206 Milliarden Euro durch den Diebstahl von IT-Ausrüstung und Daten sowie digitale und analoge …

Fehlende Verantwortungsbereitschaft in der IT-Sicherheit

In der Welt der Cybersicherheit ruht die Verantwortung nicht allein auf den Schultern der IT-Abteilung und der Unternehmensleitung, sondern erstreckt sich auch auf die Mitarbeiter …

Die Herausforderung von Innovation und Sicherheit in der IT: Eine Umfrage unter 2.100 IT-Führungskräften

In einer kürzlich durchgeführten Studie von HPE Aruba Networking wurden die Auswirkungen von Innovation und Sicherheitsbedenken in Unternehmen untersucht. Angesichts des unaufhörlichen technologischen Fortschritts stehen …

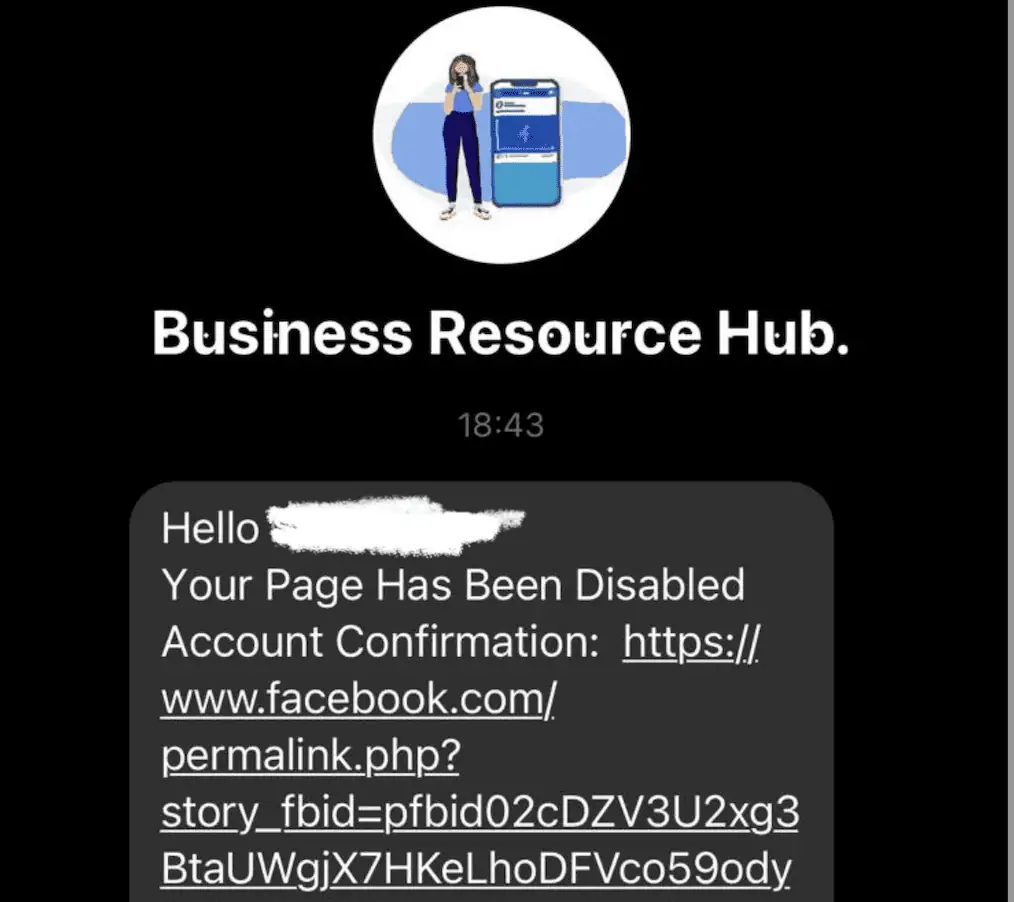

“Your Account Has Been Disabled” Betrug von Meta Business Support: Lassen Sie sich nicht zum Opfer machen

In letzter Zeit gab es einen starken Anstieg von Betrugsversuchen in sozialen Medien, was zu vermehrten Versuchen führt, Unternehmenskonten zu übernehmen und persönliche Informationen unter …

Sicherheitsmaßnahmen für Microsoft Teams: So schützen Sie sich vor Hackern

In den letzten Monaten haben verschiedene Hackergruppen vermehrt lokale Exchange-Server und Microsoft 365-Dienste, einschließlich Microsoft Teams, ins Visier genommen. Unternehmen müssen dringend auf diese Bedrohungen …

Endpoint Security richtig im Unternehmen einführen

Endpoint Security ist ein wichtiger Aspekt der IT-Sicherheit, der oft vernachlässigt wird. Dabei sind die Endgeräte, wie Laptops, Smartphones oder Tablets, die Schnittstellen zwischen dem …

WormGPT: KI-Tool zur Massenmanipulation – Warnung vor neuen Cyberangriffen

WormGPT, benannt nach dem beliebten Chatbot von OpenAI, wurde entwickelt, um Hackern bei der Durchführung von Phishing-Angriffen im großen Stil zu helfen. Ein Tool im …

Sicherheitsrisiken im Fokus: Finanzbetrug und Kreditkartendiebstahl

Im Darknet boomt der Handel mit gestohlenen deutschen Kreditkarten. Über einen Zeitraum von knapp einem Monat im Juli 2023 fanden Sicherheitsexperten mehr als 100.000 gestohlene …

Was ist Zero Trust? Das Konzept verständlich erklärt

Das Virtual Private Network (VPN) gehört der Vergangenheit an, das behaupten Experten einmütig. In der heutigen Zeit greifen Mitarbeiter remote auf Unternehmensressourcen zu, während Anwendungen …

Gewährleistung der Lizenzkonformität in der Open-Source-Welt

Schwachstellen im Open-Source-Code sind bekannt, aber ein oft übersehener Aspekt bleibt die Nichteinhaltung von Lizenzen und Lizenzkonformität. Palo Alto Networks beleuchtet die Risiken und gibt …

Cyber-Versicherungen: Kleingedrucktes prüfen schützt vor unangenehmen Überraschungen

Cyber-Versicherungen: Kleingedrucktes prüfen schützt vor unangenehmen Überraschungen

Gekaperte Cloud-Konten und die zunehmende Unzulänglichkeit von Multi-Faktor-Authentifizierung (MFA)

Cyberkriminelle haben in jüngster Zeit verstärkt Wege gefunden, um die Multi-Faktor-Authentifizierung (MFA) zu umgehen und somit Zugriff auf die Konten von hochrangigen Führungskräften zu erlangen. …

Apple iOS 16.6 Schwachstellen ermöglichen Installation von Spionagesoftware ohne Benutzerinteraktion

Apple hat kürzlich kritische Sicherheitsupdates für iOS 16.6 veröffentlicht, um zwei Zero-Day-Schwachstellen zu beheben, die aktiv von Angreifern ausgenutzt wurden. Diese Schwachstellen ermöglichten es, die …

Die Rolle von künstlicher Intelligenz und maschinellem Lernen in der Cybersecurity

Immer mehr Daten werden online gespeichert, übertragen und verarbeitet, was neue Herausforderungen und Risiken für die Sicherheit dieser Daten mit sich bringt. Hacker, Cyberkriminelle und …

Windows-Schwachstelle ermöglicht gefährliche Angriffe über gefälschte Signatur-Zeitstempel

In der ständigen Weiterentwicklung von Cyberkriminellen gibt es eine neue, ehr ungewöhnliche Methode, die Sicherheitssysteme auf Windows-Rechnern herausfordert. Diese Angriffe nutzen eine Windows-Schwachstelle aus, die …

77% Anstieg von Ransomware-Opfer im Vergleich zum Vorjahr

Akamai Technologies hat kürzlich seinen neuesten Bericht „State of the Internet“ veröffentlicht, der einen genaueren Blick auf die Verbreitung von erfolgreichen Ransomware-Angriffstechniken wirft. Dieser Bericht …

Künstliche Intelligenz und Whaling-Angriffe: Die Harpune der Cyber-Kriminellen

Whaling-Angriffe sind ein ambitionierter Versuch, hochkarätige Zielpersonen wie Führungskräfte, Regierungsbeamte und Militärs ins Visier zu nehmen. Hierbei stellen Angriffe auf Hunderte von Top-Entscheidungsträgern gleichzeitig kein …

Nach einem Cyberangriff: 5 Schlüsselmaßnahmen für Unternehmen

Ein Cyberangriff ist ein Albtraum für jedes Unternehmen. Doch wenn der Ernstfall eintritt, ist es wichtig, einen klaren und strukturierten Plan zu haben. Hier sind …

Spoofing – Die Kunst der Tarnung

Spoofing ist eine Art von Cyberkriminalität, bei der ein Hacker sich als eine vertrauenswürdige Entität oder ein Gerät ausgibt, um Sie dazu zu bringen, etwas …

Die Top 10 Cybersecurity-Bedrohungen, die Unternehmen 2023 kennen sollten

Mit der zunehmenden Bedeutung der Remote- und Cloud-Arbeit ist es von größter Wichtigkeit, dass Unternehmen die Sicherheit ihrer Daten und Systeme gewährleisten. Hier beleuchten wir …

Microsoft warnt vor massiven Social-Engineering-Angriffen auf Microsoft Teams

Microsoft warnt derzeit vor aggressiven Angriffen auf Microsoft Teams, bei denen Cyberkriminelle und russische Hacker versuchen, an Benutzeranmeldedaten zu gelangen. Unternehmen sollten ihre Mitarbeiter sensibilisieren …

CloudNordic Ransomware-Angriff: Totaler Datenverlust bei dänischem Clouddienstleister

In einem schockierenden Vorfall wurde der dänische Clouddienstleister CloudNordic Opfer eines verheerenden Ransomware-Angriffs. Am vergangenen Freitag erlitten sie einen massiven Datenverlust, als Hacker sämtliche Kundendaten …

Outsourcing oder Inhouse-Lösung: Patch Management im Fokus

Ist Patch Management as a Service (PMaaS) die richtige Wahl für Ihr Unternehmen? Ein erheblicher Teil der heutigen Cyber-Bedrohungen ist auf ungepatchte Schwachstellen zurückzuführen, die …

Deutsche Unternehmen müssen sich für NIS 2 rüsten

Cybersicherheit im Fokus Die Bedrohung durch Cyberangriffe auf Unternehmen ist allgegenwärtig. Insbesondere die Digitalisierung der Fertigung und die Vernetzung von Produktionsprozessen haben die Industrie zu …

Sicherer IT-Zugang: Single Sign-on (SSO) vs. Passwort-Manager

Bei der Wahl einer sicheren IT-Zugangslösung stehen IT-Verantwortliche vor der Entscheidung zwischen Single Sign-on (SSO) und Passwort-Manager. Unternehmen haben die Aufgabe, ihre Benutzerdaten sicher zu …

Darknet-Bedrohung: Cyberangriffe, Datenhandel und Unternehmensrisiken

Das Darknet ist ein verborgener Teil des Internets, der nur mit speziellen Browsern oder Software zugänglich ist. Dort werden oft illegale Aktivitäten wie Drogenhandel, Waffenverkauf …

Sicherheitsbewusstsein schaffen mit Empathie und Verstand

Von Sensibilisierungsmaßnahmen zur Sicherheitskultur Phishing, Phishing und wieder Phishing: Kein Sicherheitsbericht, keine Ransomware-Mitteilung kommt ohne die Erwähnung der Social Engineering-Technik aus. Das Ziel ist stets …

Warum Bitdefender ein Cybersecurity-Startup aus Singapur erwirbt

Bitdefender erweitert durch den Erwerb von Horangi Cyber Security seine GravityZone-Plattform um die Cloud-Sicherheits-Governance- und Compliance-Funktionen des singapurischen Unternehmens. Dadurch stärkt Bitdefender sowohl sein Portfolio …

Bundeskriminalamt warnt! Hohe Gefahr durch Cyber-Angriffe auf Unternehmens-IT

Die Gefahr schadensreicher Angriffe auf die IT-Strukturen deutscher Unternehmen und Privatpersonen ist nach Einschätzung des Bundeskriminalamtes weiterhin sehr hoch. Insbesondere Ransomware-Angriffe könnten die Existenz von …