Gewährleistung der Lizenzkonformität in der Open-Source-Welt

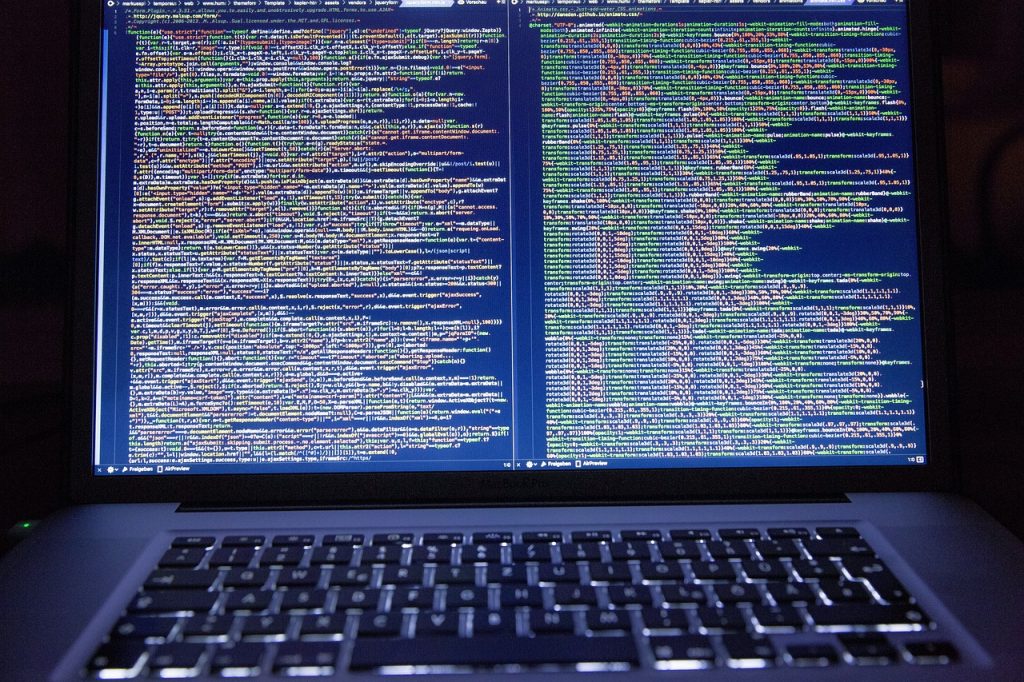

Schwachstellen im Open-Source-Code sind bekannt, aber ein oft übersehener Aspekt bleibt die Nichteinhaltung von Lizenzen und Lizenzkonformität. Palo Alto Networks beleuchtet die Risiken und gibt Hinweise zur Risikominimierung. Open-Source-Softwarelizenzen stellen ein bedeutendes Risiko dar. Schon eine nicht konforme Lizenz in Ihrer Software kann zu rechtlichen Problemen, zeitaufwendigen Korrekturen und Verzögerungen bei der Markteinführung führen. Die …

Gewährleistung der Lizenzkonformität in der Open-Source-Welt Weiterlesen »